14705

14705

Anzeige

Wichtige News! Supergewinner 2023 – Auftragslawine mit Ansage?

Mit der Veröffentlichung dieser News wird erstmals bekannt, dass die für die Industrie bereitgestellte Lösung dieses Pioniers einen immensen Funktionsumfang bietet.

So, dass man das Produkt als Universalwerkzeug bezeichnen muss, mit dem man ein brennendes Problem angehen kann, das man wohl in Zukunft kaum mehr ignorieren darf!

Die Erstellung von SBOM-Datensätzen, deren Verwaltung und das laufende Monitoring, wird, wenn man den Experten Glauben schenkt, jetzt unerlässlich für Unternehmen, wenn man Cybersicherheit ernst nimmt. In der Branche der Medizintechnik wird dies gegenwärtig sogar zur Pflicht – ansonsten gibt es in den USA keine Zulassung mehr!

Eine SBOM-Datei ist quasi ein Verzeichnis darüber, welche Softwarekomponenten sich in einem Gerät befinden. Der Anteil von Software, die aus sogenannten Open-Source-Quellen stammt, liegt bei 75%. Diese Software ist für jedermann öffentlich zugänglich und auch verwendbar. Durch den hohen Verbreitungsgrad bedingt suchen Hacker Zugangslücken in eben solchen oft verwendeten „Standard-Software-Teilen“, die sie ausnutzen können, um in Computersysteme eindringen zu können.

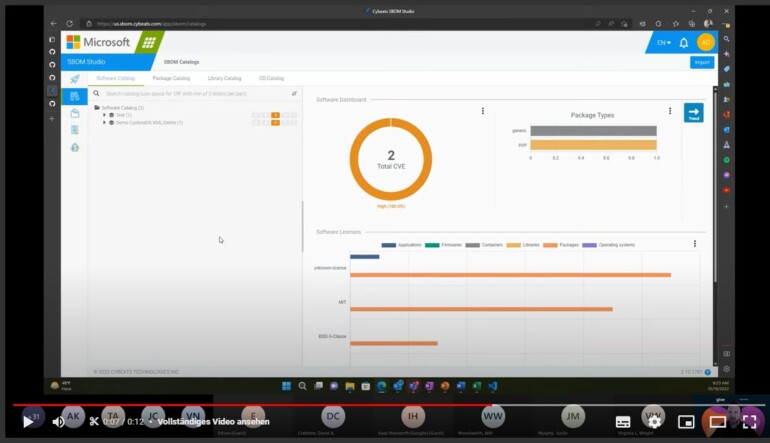

Cybeats Technologies (WKN: A3DTZW)* ist einer von wenigen Anbietern, mit denen man SBOMs verwalten und überwachen kann. Nun sieht man erstmals, welch einen gewaltigen Funktionsumfang dieses offenbar sehr ausgereifte „Werkzeug“ bietet:

CYBEATS PROVIDES PRODUCT OVERVIEW FOR SBOM STUDIO: PIONEERING THE WAY FORWARD IN SBOM MANAGEMENT

Cybeats Technologies (WKN: A3DTZW)* bietet eine Lösung, die Unternehmen nicht nur bei der Bewältigung wachsenden Sicherheitsherausforderungen unterstützt, sondern auch die Entwicklungseffizienz erhöht, Kosten senkt und einen besseren Einblick in die Softwarelieferkette bietet.

Tatsächlich enthält 99 % aller Software heute Open-Source (OSS)-Komponenten. Die Verwendung von OSS birgt inhärente Risiken, da Studien zeigen, dass 75 % der Open-Source-Software Schwachstellen enthalten, die eine Cybersicherheitsbedrohung darstellen . Angesichts der weit verbreiteten Verwendung von OSS in der modernen Softwareentwicklung ist es für Unternehmen von entscheidender Bedeutung, über ein System zur Verwaltung und Minderung dieser Risiken zu verfügen.

Die Bedrohung durch Cyberangriffe, die Schwachstellen in Open-Source-Software (OSS) ausnutzen, nimmt, mit einer Wachstumsrate von 700 % pro Jahr, rapide zu. Viele Unternehmen sind sich möglicherweise gar nicht bewusst, dass sie OSS verwenden, weshalb es für sie von entscheidender Bedeutung ist, Maßnahmen zu ergreifen, um sich vor diesen Bedrohungen zu schützen.

Die Ereignisse von „log4j“ und „SolarWinds“ dienen als Beispiele für den potenziellen Schaden, der durch Angriffe verursacht werden, die OSS-Schwachstellen ausnutzen. 18.000 Kunden, darunter Regierungsbehörden und Anbieter kritischer Infrastrukturen waren betroffen. Um OSS-Risiken zu mindern, wird die Erstellung und kontinuierliche Überwachung einer Software-Stückliste (SBOM) zu einem Muss. Was das Cybeats Technologies (WKN: A3DTZW)*-SBOM-Studio leisten kann:

AUTOMATISIERTES SBOM-MANAGEMENT

- Während des Imports von SBOMs validiert unser SBOM Studio die SBOM, um eine korrekte Formatierung gemäß der Spezifikation der SBOM-Standards sicherzustellen.

- SBOMs, die nicht korrekt formatiert sind, werden entweder automatisch auf behebbare Fehler korrigiert oder mit aussagekräftigen Informationen zurückgewiesen, die die Grundursache der Fehlausrichtung beschreiben.

- SBOM Studio reichert SBOMs als Teil des Importprozesses an und füllt sie mit wichtigen Informationen und Details zu den Software-Supply-Chain-Intelligence-Daten.

BESCHLEUNIGTES SCHWACHSTELLENMANAGEMENT

- Kontinuierlicher Überwachungsprozess von SBOMs, autonomes Scannen nach neuen Schwachstellen.

- Kategorisiert und filtert Schwachstellen nach Schweregrad, um die Entscheidungsfindung zu unterstützen.

- Suchen und identifizieren Sie schnell bestimmte SBOMs und identifizieren Sie zuverlässig und sicher kompromittierte Komponenten im gesamten Unternehmen.

VERBESSERTER WORKFLOW FÜR SICHERHEITSOPERATIONEN

- Fordert Cyber-Teams mit den empfohlenen Maßnahmen auf, Schwachstellen optimal zu beheben und Cyber-Risiken zu reduzieren.

- Anzeige und Kategorisierung von Schwachstellen nach Kritikalität zur Priorisierung des Sicherheits-Workflows.

- Bestimmen Sie durch die Nutzung globaler Daten genau, wie sich Schwachstellen auf die Sicherheitslage Ihres Unternehmens auswirken.

- Native Plug-ins und andere Integrationen, die einen nahtlosen Arbeitsablauf ermöglichen.

- Die intuitive Benutzeroberfläche ist leicht zu erlernen und zu verstehen.

SBOM-FREIGABE- UND -AUSTAUSCHFUNKTIONEN

- Geben Sie SBOMs sicher an Aufsichtsbehörden, Unternehmen und Kunden weiter.

- Teilen Sie Produkt-SBOMs, während Sie Ihr geistiges Eigentum schützen.

- Fähigkeit, bestimmte Teile einer SBOM zu redigieren und auszublenden, bevor sie extern geteilt werden.

- SBOM-Sprachunabhängigkeit mit Akzeptanz aller SBOMs und einfacher Konvertierung zwischen SBOM-Formaten.

DATENGESTEUERTE GESCHÄFTSENTSCHEIDUNGEN

- Generierung von Berichten oder Anzeige von Informationen zur Verwendung durch Führungskräfte, um Lücken zwischen dem Schwachstellenstatus und den Budgetierungs-, Prognose-, Risikominderungs- und Priorisierungsstrategien zu schließen.

- Bietet eine „Governor View“-Perspektive, die einen verbesserten Einblick in alle Ebenen und Tochtergesellschaften des Kerngeschäfts ermöglicht, wodurch Entwicklungs-, Cyber-Teams und

Führungskräfte mehr Informationen erhalten, um die Risiken und die damit verbundenen Kosten im gesamten Unternehmen besser zu priorisieren und zu bewerten.

EINHALTUNG GESETZLICHER VORSCHRIFTEN UND LIZENZVERLETZUNG

- Erfüllte GRC-Anforderungen, indem Best Practices und Bereitschaft gezeigt werden, indem ein SBOM für Ihre gesamte eigene Software und für alle von Ihrem Unternehmen verwendeten Produkte von Drittanbietern vorhanden ist.

- Benachrichtigungen über Lizenzverletzungen, wenn Software ohne Genehmigungen oder Lizenzen verwendet wird, die mit rechtlichen Risiken und Kosten verbunden sein können.

NEWS-FAZIT:

Trotz eingehender Recherche konnten wir kein vergleichbares Produkt mit diesem Funktionsumfang gepaart mit der branchenübergreifenden Kompatibilität finden, und darum sind wir bestärkt in unserer Meinung, dass Cybeats Technologies (WKN: A3DTZW)* eine äußerst rosige Zukunft bevorsteht.

MEINUNG REDAKTION

SBOM UND DIE AUTOMOBILBRANCHE

Ein aktueller Linkedin Post von Prof. Thomas Koehler, einem deutschen Cyber-Security Experten. fasst die Ergebnisse von Sam Curry zusammen, welche dieser am 3. Januar 2023 unter dem Titel „Web Hackers vs. The Auto Industry: Critical Vulnerabilities in Ferrari, BMW, Rolls Royce, Porsche, and More“ verfasst und veröffentlicht hat. Die Automobilbranche macht eigentlich eine traurige Figur! Bei Porsche Mercedes, Ferrari, Ford, Hyundai und Kia wurden gravierende Cyber-Sicherheits-Probleme festgestellt. Beim chinesischen Autobauer NIO waren Hacker jüngst erfolgreich:

Cybeats Technologies (WKN: A3DTZW)* arbeitet als exklusiver Partner mit der Vereinigung kanadischer Automobilzulieferer (APMA) zusammen, um sämtliche verbaute Software im Konzeptfahrzeug „Arrow“, das später in Produktion gehen soll, auf bekannte Software-Sicherheitslücken permanent zu scannen.

SBOM-MANAGEMENT – CYBERSECURITY-TREND 2023

Einige „Top-Dogs“ haben der SBOM-Management-Plattform von Cybeats schon das Vertrauen geschenkt. Interessant ist, dass dies branchenunabhängig funktioniert. Zuletzt konnte man kommerzielle Verträge mit

- einem global agierenden Industrietechnologieunternehmen (über 50 Milliarden USD Börsenwert);

- einem weltweit führenden Unternehmen für Energiemanagement und digitale Automatisierung (Umsatz von rund 30 Milliarden Euro);

- und einem weltweit führenden Nasdaq-Unternehmen für digitale Medienqualität und Werbetechnologie

vermelden! Die namentliche Nennung wurde aus Sicherheitsgründen unterlassen. Diese „bunte“ Mischung legt aber nahe, dass Cybeats Technologies (WKN: A3DTZW)* im Sektor der Digitalen Software Stückliste (SBOM) ein Universal-Tool zur Verfügung stellen kann, das auch den höchsten Anforderungen genügt. Aber speziell eine Branche ist nun ganz besonders gefordert:

SBOM-PFLICHT FÜR MEDIZINGERÄTEHERSTELLER

Ein nun in Kraft tretendes Gesetz in den USA legt den Herstellern von medizinischen Geräten (Siemens, Samsung, Hitachi, GE, Philips, u.v.m.) bei der Zulassung dieser den Zwang auf, nicht nur SBOM-Datensätze zu erstellen, sondern diese auch laufend auf neu auftretender Sicherheitslücken zu überprüfen und Schwachstellen an die FDA zu melden und diese unverzüglich zu beheben. Mehr darüber in einer News von Cybeats Technologies (WKN: A3DTZW)*:

CYBEATS COMMENTS ON APPROVAL OF THE U.S. OMNIBUS APPROPRIATIONS BILL THAT MANDATES THE USE OF SBOM

Das SBOM-Studio von Cybeats Technologies (WKN: A3DTZW)* bietet Medizingeräteherstellern genau diese Möglichkeit, die nun gefragt ist – SBOMs effizient zu überwachen und zu verwalten! Gleichzeitig wird ermöglicht, SBOMs an Regulierungsbehörden wie der FDA zur Überprüfung zu übermitteln.

CYBEATS TECHNOLOGIES CORP.*

WKN: A3DTZW, CSE: CYBT

COOLE SACHE: MIT EINEM KONTO BEI SMARTBROKER KÖNNEN SIE DIESE AKTIE AB 0 EURO HANDELN. – EIN BROKERWECHSEL ZAHLT SICH OFT AUS!!

Um fast 700% jährlich wächst durchschnittlich eine spezielle Form der Cyberkriminalität, monatlich werden rund 1,2 Milliarden potentiell schädliche Downloads durchgeführt. – Dies könnte fast komplett vermieden werden!

Cybeats Technologies (WKN: A3DTZW)* ist ein Cybersecurity-Unternehmen, das sich zwei brennenden Themen gewidmet hat, die unserem Empfinden nach zwei essentielle Bausteine für die nationale und auch für die internationale Cybersicherheit, sowohl für den privaten als auch für den öffentlichen Sektor, darstellen werden.

Obwohl Cybeats Technologies (WKN: A3DTZW)* in zwei immens wichtigen Cybersecurity-Sektoren fixfertige Lösungen anbieten kann (Software Suppy Chain und IoT), ist die Bewertung verglichen zur Konkurrenz lächerlich klein. Das Attraktive an der Cybersecurity-Branche ist, was auch gleichzeitig die vorherrschende Meinung der professionellen Anleger widerspiegelt, dass auch mit typischen Startup-Umsätzen hohe Bewertungen zu sehen sind.

SOFTWARE SUPPLY CHAIN – SBOM= SOFTWARE BILL OF MATERIALS = SOFTWARE-STÜCKLISTE

SBOMs werden, laut dem renommierten IT-Analyseanbieter Gartner (NYSE: IT), zu den großen Sicherheitstrends des kommenden Jahres zählen

QUELLE: IT-DAILY.NET

Vorab: DAS Technologieforschungs- und Beratungsunternehmen Gartner® (NYSE: IT) hat zwei Artikel veröffentlicht, die sich auf kommerzielle SBOM-Anwendungen beziehen. Das SBOM-Studio von Cybeats Technologies (WKN: A3DTZW)* wurde als eines der besten kommerziellen SBOM-Tools und als eine Lösung der Enterprise-Klasse für Softwareentwickler und Verbraucher ausgezeichnet.

Der Cybersecurity-Experte Sonatype hat festgestellt (Link), dass

- 96 % der Open-Source-Java-Downloads mit bekannten Schwachstellen hätten vermieden werden können, weil eine bessere Version verfügbar war, aber ignoriert wurde;

- jeden Monat 1,2 Milliarden bekanntermaßen vermeidbare Abhängigkeiten heruntergeladen werden, was auf nicht optimales Konsumverhalten als Wurzel des Open-Source-Risikos hinweist;

- die diesjährige Studie einen Anstieg böswilliger Angriffe auf Open Source in öffentlichen Repositories im Jahresvergleich ein Ansteigen um 633 % zeigte – was

einer durchschnittlichen jährlichen Zunahme von Angriffen auf die Softwarelieferkette um 742% seit 2019 entspricht.

Hintergrund: Beinahe in jedem Elektrogerät ist Software enthalten. Das geht von hochkomplexen Gerätschaften wie Server-Anlagen bis hin zur Weihnachtsbeleuchtung. Ein hoher Anteil (70%-80%) dieser Software kommt aus „Open Source“-Quellen, weil es einfach keinen Sinn ergibt, bestimmte Routinen neu zu programmieren. Das heißt aber nicht, dass diese fehlerfrei oder ohne Sicherheitslücken sind, denn immer wieder tauchen beängstigende Bedrohungen auf.

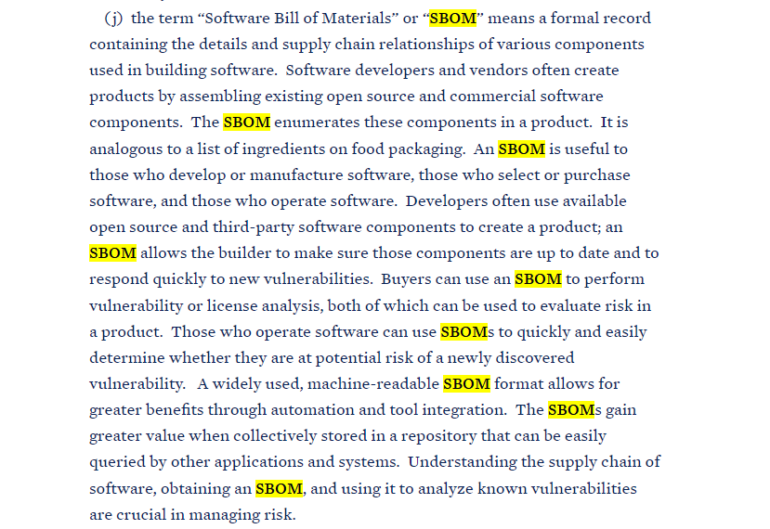

Damit man weiß, welche Software in Geräten verbaut ist, werden seit neuestem sogenannte SBOMs angelegt – eine digitale Liste aller „Softwareschnipsel“. Heise definiert die „SBOM“ wie folgt:

„SBOMs listen alle Zutaten eines Softwareprojekts auf. Dazu gehören neben dem direkten Sourcecode interne und externe Dependencies, beispielsweise zu Open-Source-Paketen auf npm oder PyPI. Da die Packages ihrerseits häufig Abhängigkeiten zu anderen Projekten aufweisen, muss in der Software Bill Of Materials die komplette Liste inklusive der transitiven Dependencies enthalten sein. Vergleicht man die SBOM mit einer Zutatenliste für ein Kochrezept, so enthält sie nicht nur die „Gewürzmischung“, sondern auch deren einzelnen Inhalte vom Salz bis zum Estragon.“

- Softwarehersteller verwenden SBOMs, um Erstellung und Wartung der von ihnen gelieferten Software zu unterstützen.

- Softwareeinkäufer nutzen SBOMs, um sich vor dem Kauf abzusichern, Rabatte auszuhandeln und Implementierungsstrategien aufzusetzen.

- Softwarebetreiber nutzen SBOMs für das Vulnerability- und Asset-Management, um Lizenzen und Compliance zu managen und Abhängigkeiten und Risiken in Sachen Software und Komponenten schnell zu

identifizieren.

Eine „SBOM“ zu erstellen ist eigentlich einfach, sie zu managen bzw. laufend zu überprüfen, ist sozusagen der „heilige Gral“. – Ähnlich wie eine Computervirendatenbank muss diese immer „up-to-date“ sein. Wer weiß schon, ob eine dieser dutzenden, hunderten oder sogar tausenden Softwareteile möglicherweise eine Sicherheitslücke darstellt? Jeden Tag tauchen neue Bedrohungen auf und in gewissen Bereichen wird es sicher sinnvoll sein, wöchentlich (oder vielleicht sogar täglich) die SBOM auf Software zu scannen, von der eine neu aufgetauchte Bedrohung ausgehen kann, die sich Hacker zu Nutze machen können, um in ein System einzudringen und dann Schaden anzurichten oder Lösegeld zu erpressen.

Beispiel – die „Log4j-Bedrohung“

Log4j ist ein Framework zum Loggen von Anwendungsmeldungen in Java. Innerhalb vieler Open-Source- und kommerzieller Softwareprodukte hat es sich über die Jahre zu einem De-facto-Standard entwickelt. Eine kritische Schwachstelle führte Ende 2021 zu einem erheblichen Bedrohungspotenzial. Die Situation wurde dadurch verschärft, dass viele Unternehmen nicht einmal wussten, ob und wo sie Log4j einsetzten.

Solche Bedrohungsszenarien sollen dank SBOMs der Vergangenheit angehören. Mit der Norm ISO 5962 wurde ein SBOM-Format international standardisiert. SBOMs werden in den kommenden Jahren zu einem unverzichtbaren Tool für die Sicherheit und Compliance von Wertschöpfungsketten werden.

Obwohl die Sicherheitslücke in der „Log4j“-Software schon im Dezember 2021 aufgetaucht ist, sorgt sie auch heute noch für Schlagzeilen:

„Log4j noch nicht gepatcht? Nimm an, dass sich Angreifer in Ihrem Netzwerk befinden, sagen CISA und FBI„

Das Unternehmen Cybeats Technologies (WKN: A3DTZW)* kann mit seiner Plattform SBOMs scannen und sofort ausweisen, welche Softwareteile unbedingt ausgewechselt werden sollten, damit die Sicherheitslücken geschlossen werden. Dieser Prozess wird durch gewaltige Datenbanken ermöglicht, die alle bekannten Schwachstellen verifizieren und auflisten.

So richtig in den Blickwinkel der Öffentlichkeit gelangte das Thema „SBOM“ durch eine Anweisung von US-Präsident Biden, dass künftig alle Anschaffungen elektronischer Geräte im Regierungsbereich eine SBOM-Liste haben müssen.

Defacto wurde dadurch ein neuer Standard kreiert, der beginnt, auch im privaten Sektor durchzuschlagen. Während sich im Jahr 2021 nur 12% der Anbieter mit SBOM beschäftigten, werden es Schätzungen zu Folge im Jahr 2022 schon 78% sein.

SBOMs sind nicht länger optional. Unser Forschungsteam der Linux Foundation ermittelte, dass 78 % der Unternehmen davon ausgehen, SBOMs im Jahr 2022 zu produzieren oder zu konsumieren.

“JIM ZEMLIN, EXECUTIVE DIRECTOR DER LINUX FOUNDATION (QUELLE).

CYBEATS TECHNOLOGIES (WKN: A3DTZW)* UND DIE MICROSOFT CONNECTION

Adrian Digilio von Microsoft und Isaac Hepworth von Google diskutieren in einem Webinar über SBOM (Digitale Software-Stückliste) und verwenden für Demonstrationszwecke, um eine SBOM auf Sicherheitslücken zu überprüfen, das TOOL von Cybeats Technologies (WKN: A3DTZW)* .

RDSP IOT-SECURITY – WENN ALLES VERSAGT HAT!

Haben alle Sicherheitsvorkehrungen nicht gefruchtet und es ist einem Angreifer gelungen, in ein kompromittiertes Gerät einzudringen, ist es möglich, einen letzten Verteidigungsring schon bei der Konstruktion eines netzwerkfähigen Gerätes zu implementieren. Eine Software, die abnormales Verhalten registriert und meldet, aber gleichzeitig den Betrieb aufrecht erhält.

Herkömmliche Cybersicherheitstechnologien sind darauf ausgelegt, IT-Systeme zu schützen, die in einem Rechenzentrum ausgeführt werden. Wenn ein Gerät infiziert wird, besteht die einzige Abhilfe darin, das Gerät unter Quarantäne zu stellen und außer Betrieb zu nehmen. Dies ist für viele Organisationen, wie Fabriken oder Versorgungsunternehmen, die einen kontinuierlichen Betrieb ihrer Geräte erfordern, nicht akzeptabel.

Man denke an infrastrukturkritische oder medizinische Geräte: Eine Selbstabschaltung einer durch Cyberkriminelle infiltrierten Maschine hätte oft fatale Folgen und ist definitiv unerwünscht – speziell eben bei kritischer Infrastruktur (Strom, Wasser, Telekommunikation), medizinischen Geräten, Smart Buildings (Klimaanlage, Kameras, Beleuchtung, EV-Ladestationen, Aufzügen und Sicherheitssysteme), aber auch im täglichen Leben (Router, Sicherheitskameras, Drucker, TV Geräte).

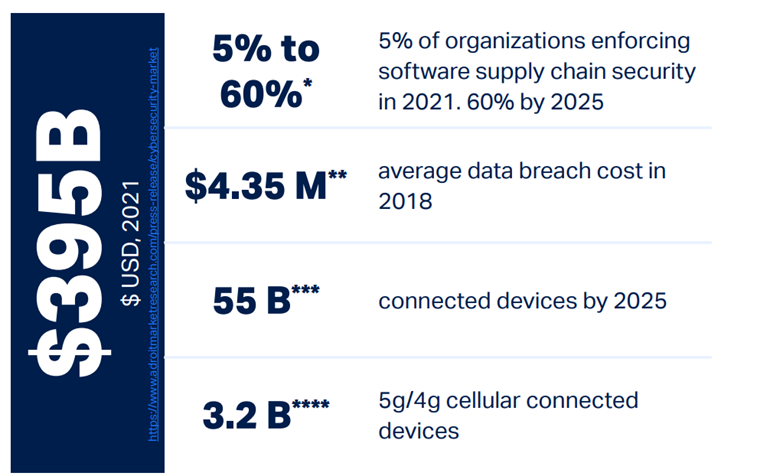

MARKTCHANCEN:

Die Vernetzung nimmt immer weiter zu und somit auch die potentiellen Schwachstellen und Sicherheitsrisiken. Denken Sie einmal nach, was bei Ihnen zu Hause alles am Router hängt: Handys, Computer, Tablets, Heizungen, Solaranlagen, Türkameras/Klingel, u.v.m.

55 Milliarden Geräte sollen es bis 2025 sein, die sozusagen am Netz hängen, und jedes dieser Geräte birgt Sicherheitsrisiken. Eine einzelne Cyberattacke kostet der betroffenen Industrie im Schnitt 4,35 Mio. Dollar.

MANAGEMENT:

Cybeats Technologies (WKN: A3DTZW)* hat definitiv ein sehr erfahrenes Management, aber besonders hervorzuheben, weil so hochkarätig, sind

- Chris Blask mit 25 Jahren Erfahrungen in der Cybersecurity-Branche – hat für Cisco das Multimilliarden schwere Firewall-Geschäft aufgebaut;

- Chuck Brooks wurde von Thomson Reuters als „Top 50 Global Influencer in Risk, Compliance“ und von IFSEC als „#2 Global Cybersecurity Influencer“ benannt;

- Nicholas M. Chaillan – ehemaliger Chefarchitekt für Cyber.gov und Chief Security Officer der US Air Force; und

- Duncan Sparrell – 40 Jahre Erfahrung – früherer Chief Security Architekt von AT&T.

FAZIT:

Mit der galoppierenden Vernetzung elektronischer Geräte rücken potentielle Sicherheitslücken immer mehr in den Fokus der Weltöffentlichkeit. Wer denkt, dass Antivirus und Firewall reicht, der lebt in einer Welt, die nicht der Realität entspricht. Die Cyberbedrohungen werden immer komplexer: Nicht nur, dass Kriminelle Zugang zu wichtigen Netzwerken suchen, um schnöden Mammon zu erpressen, auch Staaten können zu Verbrechern dieser Kategorie werden.

Mit der Hilfe von Cybeats Technologies (WKN: A3DTZW)* können Unternehmen zwei zusätzliche Sicherheitslayer einziehen, um die Sicherheit ihrer Anlagen und Geräte für sich selbst, aber auch für ihre Kunden, massiv zu verbessern. Und in gewissen Teilbereichen der Wirtschaft ist dies keine Option mehr, sondern Pflicht.

Wir sind der festen Überzeugung, dass Cybeats Technologies (WKN: A3DTZW)* im Jahr 2023 Verträge am laufenden Band bekanntgeben kann, die den prämierten Produkten und auch der Dringlichkeit im potentiellen Kundenkreis geschuldet sind. Wir wissen, dass das Cybersecurity-Unternehmen „vdoo“ mit 4 Mio. USD Umsatz mit 300 Mio. USD bewertet ist, das Unternehmen „snyk“ hat mit 30 Mio. USD Umsatz eine Bewertung von über 8 Mrd. USD. Dies sind Umsatz-Größenordnungen, die auch Cybeats Technologies (WKN: A3DTZW)* schnell erreichen kann. Dementsprechend groß ist die Vervielfachungschance ausgehend von der derzeitigen Bewertung von rund 120 Mio. CAD für den Aktionär.

*Beachten Sie zwingend nachfolgende Hinweise zu den bei bullVestor definitiv bestehenden Interessenkonflikten hinsichtlich dieser Veröffentlichung sowie unsere Riskohinweise und unseren Haftungsausschluss

Abonnieren Sie meinen kostenlosen Newsletter

Risikohinweise und Haftungsausschluss

Wir

weisen ausdrücklich darauf hin, dass wir keine Haftung für die Inhalte externer Verlinkungen übernehmen.

Jedes Investment in Wertpapiere ist mit Risiken behaftet. Aufgrund von politischen, wirtschaftlichen oder sonstigen Veränderungen kann es zu erheblichen Kursverlusten kommen. Dies gilt insbesondere

bei Investments in (ausländische) Nebenwerte sowie in Small- und Microcap-Unternehmen. Aufgrund der geringen Börsenkapitalisierung sind Investitionen in solche Wertpapiere höchst

spekulativ und bergen ein hohes Risiko bis hin zum Totalverlust des investierten Kapitals. Darüber hinaus unterliegen die bei bullVestor vorgestellten Aktien teilweise

Währungsrisiken.

Die von bullVestor für den deutschsprachigen Raum veröffentlichten Hintergrundinformationen, Markteinschätzungen wurden unter Beachtung der österreichischen und deutschen Kapitalmarktvorschriften erstellt und sind daher ausschließlich für Kapitalmarktteilnehmer in der Republik Österreich und der Bundesrepublik Deutschland bestimmt. Andere ausländische Kapitalmarktregelungen wurden nicht berücksichtigt und finden in keiner Weise Anwendung. Die Veröffentlichungen von bullVestor dienen ausschließlich zu Informationszwecken und stellen ausdrücklich keine Finanzanalyse dar, sondern sind Promotiontexte rein werblichen Charakters zu den jeweils besprochenen Unternehmen, welche hierfür ein Entgelt zahlen.

Zwischen dem Leser und den Autoren bzw. dem Herausgeber kommt durch den Bezug der bullVestor-Publikationen kein Beratungsvertrag zu Stande. Sämtliche Informationen und Analysen stellen weder eine Aufforderung noch ein Angebot oder eine Empfehlung zum Erwerb oder Verkauf von Anlageinstrumenten oder für sonstige Transaktionen dar. Jedes Investment in Aktien, Anleihen, Optionen oder sonstigen Finanzprodukten ist – mit teils erheblichen – Risiken behaftet.

Die Herausgeberin und Autoren der bullVestor-Publikationen sind keine professionellen Investmentberater. Deshalb lassen Sie sich bei ihren Anlageentscheidungen unbedingt immer von einer qualifizierten Fachperson (z.B. durch Ihre Hausbank oder einen qualifizierten Berater Ihres Vertrauens) beraten. Alle durch bullVestor veröffentlichten Informationen und Daten stammen aus Quellen, die wir zum Zeitpunkt der Erstellung für zuverlässig und vertrauenswürdig halten. Hinsichtlich der Korrektheit und Vollständigkeit dieser Informationen und Daten kann jedoch keine Gewähr übernommen werden.

Gleiches gilt für die in den Analysen und Markteinschätzungen von bullVestor enthaltenen Wertungen und Aussagen. Diese wurden mit der gebotenen Sorgfalt erstellt. Eine Verantwortung oder Haftung für die Richtigkeit und Vollständigkeit der in dieser Publikation enthaltenen Angaben ist ausgeschlossen. Alle getroffenen Meinungsaussagen spiegeln die aktuelle Einschätzung der Verfasser wider, die sich jederzeit ohne vorherige Ankündigung ändern kann. Es wird ausdrücklich keine Garantie oder Haftung dafür übernommen, dass die in den bullVestor-Veröffentlichungen prognostizierten Kurs- oder Gewinnentwicklungen eintreten.

Angaben zu Interessenskonflikten

Die Herausgeberin und verantwortliche Autoren erklären hiermit, dass folgende Interessenskonflikte hinsichtlich des in dieser Veröffentlichung des besprochenen Unternehmens zum Zeitpunkt der Veröffentlichung bestehen:

- I. Autoren und die Herausgeberin sowie diesen nahestehende Consultants und Auftraggeber halten zum Zeitpunkt der Veröffentlichung Aktienbestände und behalten sich vor, diese zu jedem Zeitpunkt und ohne Ankündigung zu verkaufen oder neue Positionen in der besprochenen Aktie einzugehen.

- II. Autoren und die Herausgeberin und Auftraggeber sowie diesen nahestehende Consultants unterhalten zum Zeitpunkt der Veröffentlichung ein Beratungsmandat mit dem besprochenen Unternehmen und erhalten hierfür ein Entgelt. Autoren und die Herausgeberin wissen, dass andere Börsenbriefe, Medien oder Research-Firmen die Aktie im gleichen Zeitraum besprechen. Daher kommt es in diesem Zeitraum zur symmetrischen Informations- und Meinungsgenerierung. Es handelt sich bei dieser Veröffentlichung von bullVestor ausdrücklich nicht um eine Finanzanalyse, sondern um eine Veröffentlichung eines ganz deutlich und eindeutig werblichen Charakters im Auftrag der besprochenen Unternehmen.

Impressum:

bullVestor Medien GmbH

Gutenhofen 4

4300 St. Valentin Österreich

Tel: +43 7435 54077-0

Firmenbuchnummer: FN275279y

Geschäftsführer und 100% Eigentümer und Verantwortlicher für den Inhalt : Helmut Pollinger

Gerichtstand: St. Pölten

kontakt[at]bullvestor.at

– Werbung –